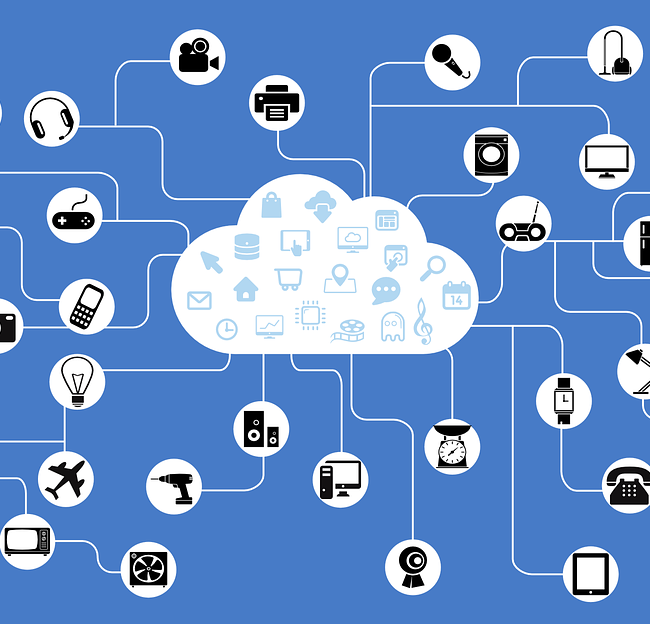

Le développement récent dans le domaine des technologies nous permet de profiter d’inventions magnifiques. Les visions les plus futuristes voient le jour. L’internet d’objet (Internet of Things, IoT), soit “un environnement ultra-connecté permettant une infinité d’interactions entre des objets physiques diffus et leurs représentations virtuelles”, est en état d’émergence. Cette technologie est embrassée dans le secteur d’info loisirs, dans nos cuisines, dans l’industrie, dans le secteur médical etc. Elle est utilisée par le secteur privé ainsi que par le secteur public. Néanmoins, la communauté juridique dans le monde entier sonne l’alarme, car plusieurs enjeux apparaissent. Le Commissariat à la protection de la vie privée du Canada, dans son dernière rapport annuel souligne que les données récoltées par les appareils connectés au IoT “peuvent être sensibles ou le devenir si on les combine avec d’autres données de sources différentes.” En Australie, The Office of the Australian Information Commissioner (OAIC) démontre plusieurs préoccupations quant à la communication adéquate entre les fournisseurs d’appareils connectés au IoT et les clients au niveau des politiques de la récolte, l’utilisation et l’hébergement des données récoltées. En même temps, la semaine passée nous a montré une autre faiblesse de IoT. Le site web, d’un spécialiste en sécurité informatique, Brian Krebs, a été attaqué et mis hors service pour plusieurs jours. Bien entendu, ce n’était ni la première ni la dernière cyberattaque, cependant il convient de mettre en lumière quelque détails.

D’abord, la façon dont l’attaque a été mené. Le(s) pirate(s) ont utilisé une technique DDoS. Sans se pencher trop sur les détails, il s’agit de piratage de plusieurs machines connectées à l’internet et de leur utilisation, sans conscience de leurs propriétaires, pour envoyer des informations en masse vers l’objet d’attaque, par exemple une site web, qui n’est pas capable de gérer ces informations et devient non-opérationnel. Des attaques similaires sur une échelle sans précédent, mais heureusement sans succès, sont menées au moment où j’écris cet article contre un fournisseur de services d’internet OVH télécom. En plus, Selon Bruce Schneier, un spécialiste en sécurité, depuis quelques semaines, quelqu’un s’entraîne pour “éteindre l’internet.” Bien entendu, la technique DDoS existe depuis des années, cependant, cette fois, il ne s’agissait pas d’ordinateurs qui ont été utilisés, mais de simples caméras de surveillance qui on étés connectées à internet. Il s’agit alors de IoT, Quelqu’un peut demander: “Mais, quelles implications ces faits peuvent avoir sur le plan juridique?”

Le professeur Nicolas Vermeys, un spécialiste dans le domaine du droit de la sécurité de l’information, dans son ouvrages (“Responsabilité civile et sécurité informationnelle”), nous démontre que, en vertu des lois en vigueur au Québec, notamment de l’article 1457 du Code civil du Québec, les prévisions de LPRPSP et les prévisions de LCCJTI, les entreprises peuvent être responsables pour les dommages qui résultent de leur négligence en matière de la sécurité informationnelle. Bien que dans notre cas d’attaque DDoS il ne s’agisse pas ni des données personnelles ni des documents, restons avec les prévisions du Code civil du Québec. Ainsi, nous pouvons poser une question hypothétique, est-ce que les manufactures des appareils IoT peuvent être responsables des attaques menés grâce à leurs produits? Bien entendu, pour condamner un tel fabricant hypothétique il faudrait démontrer sa négligence et le lien de causalité entre cette négligence et le dommage subis par la victime de l’attaque. Cela dépasse le format de ce court article, réfléchissons cependant quelle pourrait être la défense de notre fabricant?

Un des outils serait de prouver qu’il se comportait comme une entreprise “raisonnablement prudente et diligente”, par exemple, qu’il a suivi les normes de l’industrie en matière de sécurité dans son secteur, Dans le domaine de la responsabilité pour les documents détenues par les entreprises, il s’agit des normes élaborées, selon l’article 68 de LCCJTI, par un organisme reconnu. Il existe juste un petit problème. Des protocoles et des normes utilisés dans le secteur de IoT il y en a beaucoup. Dans certains pays, ils existent des entités qui contrôlent certains aspects, ou bien, des secteurs, de la technologie. Par exemple, aux Etats-Unis, Food and Drug Administration, contrôle les IoT appliqués dans le domaine de la santé, the National Highway Traffic Security Administration gère ce qui concerne les voitures autonomes. En Europe, Telecommunications Standards Institute (ETSI) se concentre sur des “problèmes techniques”. Néanmoins, un seul organisme responsable et globalement reconnu semble ne pas exister. Ce qui crée un sentiment que personne est responsable pour les normes de la sécurité de IoT.

Quant aux spécialistes en sécurité, ils reconnaissent le danger et depuis déjà un moment, tant dans le secteur public que dans le secteur privé, ils appellent à l’action. Pendant la dernière convention DEF CON, les white hat hackers, ont dévoilé 47 vulnérabilités dans des objets IoT. Ainsi, la nécessité d’augmenter le niveau de la sécurité de IoT existe. Quelle solution pourrait être alors adoptée?

L’industrie elle-même, au moins pour deux raisons peut être intéressée par l’unification et la mise en pratique de normes de sécurité de l’IoT.

Premièrement, il semble que le status quo ne peut pas durer longtemps. Si les risques connectés à l’utilisation de IoT continuent de voir le jour, les pouvoirs publics, tôt ou tard, devront intervenir, soit par extensions des compétences des organismes déjà existants, soit par l’adoption de nouvelles solutions législatives pour encadrer l’industrie. Prenons l’exemple de Federal Trade Commision aux Etats-Unis qui, essaye de pousser ses compétences plus loin, et “examines an alleged data breach, despite the absence of identifiable harm.” Cependant, comme nous lisons dans le report de Centre for Data Innovation, “if poorly designed, government regulations can make deploying IoT technologies more expensive and less valuable.”

Deuxièmement, du point de vue purement marketing, il semble qu’une normalisation claire et rassurante, peut convaincre le public d’utiliser la technologie. Une certification fournie par un organisme reconnu, peut donner un avantage considérable au niveau de l’image de la marque.

Pour conclure, il est tout à fait raisonnable que les questions de la vie privée soient au cœur de nos considérations. Il est aussi compréhensible que les voitures indépendantes prennent beaucoup plus de notre attention que notre frigo intelligent. Néanmoins, n’oublions pas que IoT est composé de millions, et ce nombre va seulement augmenter, de petits objets aussi simple que notre machine à café. En plus, ces objets, comme nous le montre le cas de krebsonsecurity.com, peuvent servir aux pirates informatique non comme des objets d’attaques, mais soit, comme des portes d’entrée ou bien comme des outils pour mener des attaques encore plus complexes et plus dangereux. Les enjeux ne se limitent pas aux dommages financiers. Les attaques similaires peuvent être utilisées contre les journalistes indépendants et mener à la censure sur l’internet. L’objectif n’est pas de devenir paranoïaque, mais de reconnaître l’existence de dangers, de risques et de menaces. Une fois ces étapes accomplies, il faudra mettre en place des outils efficaces pour les gérer. Il semble que la meilleure façon de le faire serait d’harmoniser les normes d’industrie et de les faire reconnaître globalement. Cependant, pour cela il faudrait beaucoup de bonne volonté et coopération entre les fabricants d’appareils de IoT et les pouvoirs publics.